Die Implementierung eines integrierten Sicherheitskonzeptes dient der Sicherheit von Personen, Daten und Sachwerten in einem Unternehmen oder einer Einrichtung. Es dient weiter dazu, Risiken zu identifizieren, zu analysieren und Maßnahmen zur Risikominderung festzulegen.

Weitere Gründe für die Implementierung eines integrierten Sicherheitskonzeptes können sein

- die Erfüllung gesetzlicher Anforderungen, z. B. nach dem Bundesdatenschutzgesetz (BDSG) oder dem Arbeitsschutzgesetz (ArbSchG),

- die Sicherstellung der physischen und digitalen Sicherheit, um Vorfälle wie Diebstahl oder Datenverlust zu verhindern,

- die Vorbereitung auf Notfälle durch (Not-)Pläne und Schulungen,

- die Stärkung des Vertrauens von Kunden und Partnern in die Sicherheitsstandards des Unternehmens.

Die Implementierung eines integrierten Sicherheitskonzeptes dient der Sicherheit von Personen, Daten und Sachwerten in einem Unternehmen oder einer Einrichtung. Es dient weiter dazu, Risiken zu identifizieren, zu analysieren und Maßnahmen zur Risikominderung festzulegen.

Weitere Gründe für die Implementierung eines integrierten Sicherheitskonzeptes können sein

- die Erfüllung gesetzlicher Anforderungen, z. B. nach dem Bundesdatenschutzgesetz (BDSG) oder dem Arbeitsschutzgesetz (ArbSchG),

- die Sicherstellung der physischen und digitalen Sicherheit, um Vorfälle wie Diebstahl oder Datenverlust zu verhindern,

- die Vorbereitung auf Notfälle durch (Not-)Pläne und Schulungen,

- die Stärkung des Vertrauens von Kunden und Partnern in die Sicherheitsstandards des Unternehmens.

Beratungsleistungen - Sicherheitsmanagement

Neben dem Anti Fraud Management gehören das Sicherheitsmanagement (auch: Risikomanagement) / die Sicherheitsberatung zu den Kernkompetenzen der Phalanx Sicherheitsberatung. Risiken werden erkannt, analysiert, auf deren Eintrittswahrscheinlichkeit und potentielle Schadenshöhe bewertet und durch geeignete Maßnahmen reduziert.

Wir sind dabei spezialisiert auf die Analyse von Objekten und Prozessen im Hinblick auf Deliktsanfälligkeit und kriminelle Attraktivität für potentielle Täter.

Risiken und Gefährdungen ergeben sich insgesamt aus

- Naturkatastrophen

- Kriminalität

- dem wirtschaftlichem und politischem Umfeld

- Unfälle

Aufgabe von Schutzsystemen, bezogen auf kriminelle Handlungen ist die

- Erhöhung der Aufdeckungswahrscheinlichkeit

- Verhinderung bzw. Verzögerung des Taterfolgs

- Aufdeckung und Einleitung von Abwehrmaßnahmen

- evt. Schädigung des Angreifers

Risiken werden im Sicherheitsmanagement / Risikomanagement

- erkannt

- bewertet

- überwacht

- und auf ein Restrisiko reduziert

Beachte: Risiko 0 ist unmöglich, daher wird grundsätzlich zunächst ein Restrisiko definiert, welches durch die Maßnahmen erreicht werden soll.

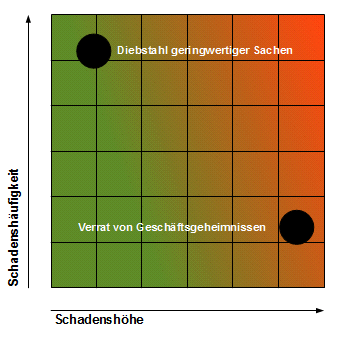

Risiko als solches erscheint zunächst als abstrakter Begriff. Im Objektschutz definieren wir Risiko jedoch als Produkt von Schadensumfang/-höhe und dessen Eintrittswahrscheinlichkeit. Als Formel zur Definition von Risiko ergibt sich damit:

R = S x h

Bedarfsgerecht und angepasst an die Anforderungen von Objekten unterschiedlicher Branchen, Strukturen und Örtlichkeiten werden im Rahmen des Sicherheitsmanagements Sicherheitsanalysen durchgeführt, Sicherheitskonzepte entwickelt und fortgeschrieben. Branchen- und organisationstypisch gibt es Standards und Checklisten, nach denen Sicherheitsanalysen durchgeführt werden. Mit den aus der Sicherheitsanalyse gewonnen Erkenntnissen wird ein Sicherheitskonzept mit diversen Handlungsempfehlungen bzw. Handlungsalternativen entwickelt und so das Unternehmensrisiko auf ein definiertes Restrisiko reduziert.

Lageanalyse

Im Rahmen der Sicherheitsberatung führen wir Analysen zu unternehmensgefährdenden Schadensereignissen durch und erarbeiten geeignete Sicherheitskonzepte, um die Risiken entsprechend zu minimieren bzw. im Falle des Eintretens die Schäden so gering wie möglich zu halten.

In der ersten Stufe werden in einer Lageanalyse die aktuellen Gegebenheiten vor Ort aufgenommen und in einer Informationssammlung dargestellt. Die Aufnahme erfolgt über die Einsicht von diversen Unterlagen, z. B.

- bauliche Unterlagen,

- Katasteramt,

- Versicherungen,

- bestehende Schutzkonzepte

- das zuständige Landesamt für Umwelt u. mehr

sowie Begehungen vor Ort bei Tag und Nacht.

Die Lageanalyse mit der Informationssammlung stellt die Grundlage aller weiteren Schritte zum Schutz sicherheitskritischer Unternehmensbereiche dar und hat erheblichen Einfluß auf die späteren Maßnahmen zur Reduzierung von unternehmensgefährdenden Risikien. Mitunter kann der Aufbau des Unternehmens am falschen Ort bereits erhebliche Risiken beinhalten. Insofern sollte ein Sicherheitsberater bereits vor Baubeginn, so es denn ein Unternehmensneubau ist, vor Ort sein und beratend zur Seite stehen. Viele Risiken lassen sich im Nachgang nur mit enormen Aufwand reduzieren.

Gefahrenanalyse

Im Rahmen der Gefahrenanalyse werden möglichen Bedrohungen und Risiken erfasst und mit Blick auf ihr Gefahrenpotential für das Unternehmen oder die Organisation bewertet. Im zweiten Schritt und bezogen auf vorsätzliche, gegen das Unternehmen oder die Organisation gerichtete Handlungen (dolose Handlungen) werden mögliche Täter oder Tätergruppen sowie mögliche modi operandi klassifiziert. Die Einteilung erfolgt weitestgehend einheitlich in Tätergruppen wie nachfolgend dargestellt:

KLASSE I:

Täter, Tätergruppe: Gelegenheitstäter. Sie handeln ohne Vorbereitung und nehmen mit, was geht. Z. B. der Griff auf die Ablage eines mit offenen Fenstern dastehenden Fahrzeuges. Geringe kriminelle Energie.

Tatwerkzeuge: Keine. Lediglich Körpereinsatz.

KLASSE II:

Täter, Tätergruppe: Täter mit geringer Planung seines Vorgehens.

Tatwerkzeuge: Leichte Werkzeuge. Mittlere kriminelle Energie.

KLASSE III:

Täter, Tätergruppe: Täter mit für ihr Vorhaben ausgewählten Werkzeugen. Täter handeln geplant und zielorientiert. Hohe kriminelle Energie.

Tatwerkzeuge: Mittlere und tatbezogene Werkzeuge.

KLASSE IV:

Täter, Tätergruppe: Täter handeln hoher krimineller Energie und sind zumeist Serientäter. Die Tat ist mit Fachwissen mittel- und langfristig vorbereitet.

Tatwerkzeuge: Schwere Werkzeuge und Spezialwerkzeuge.

KLASSE V:

Täter, Tätergruppe: Täter ohne Skrupel. Der Erfolg der Tat ist das Ziel. Keine Rücksicht auf Menschenleben. Die Tat ist akribisch mit großem Fachwissen und Aufwand langfristig vorbereitet.

Tatwerkzeuge: Schwere Werkzeuge und Spezialwerkzeuge wie Sauerstoffkernlanzen oder Sprengstoff.

Die Darstellung der Unternehmensrisiken kann auf unterschiedliche Weise erfolgen. Auf visueller Basis erfolgt dies häufig mit einer Risikomatrix, welche in der nachfolgenden Grafik vereinfacht das Risiko von Diebstählen und Spionage darstellt:

Im Rahmen der Risikoanalyse werden die Schutzziele definiert und gleichzeitig die Schwachstellen in dem Unternehmen / der Organisation identifiziert. Die Erkenntinsse aus der Gefahrenanalyse fließen hier ein. Abteilungen und / oder Prozesse im Unternehmen / der Organisation werden auf Anfälligkeit krimineller Handlungen bzw. auf die kriminelle Attraktivität im Allgemeinen hin analysiert. Sogenannte Sollzustände (Schutzziele) werden definiert.

Schutzkonzept - Entscheidungsfindung

Mit den Erkenntnissen aus Gefahrenanalyse und Risikosanalyse wird nun mit Blick auf die definierten Schutzziele ein passendes Sicherheitskonzept / Schutzkonzept erarbeitet. Ein weiterer, bestimmender Faktor in der Erstellung des Sicherheitskonzeptes sind betriebswirtschaftliche Aspekte. So werden die Kostenermittlung und die Einholung von Angeboten verschiedener Sicherheitsdienstleister wesentlichen Einfluss bei der Entscheidungsfindung haben. Im Normalfall werden mehrere Varianten und Alternativen erarbeitet und zur Entscheidung anstehen. Ein Sicherheitskonzept / Schutzkonzept sollte dabei mindestens enthalten die Elemente

- organisatorische Maßnahmen, wie z. B. das Vieraugenprinzip, das Einführen einer Unterschriftengrenze, das Einführen diverser Sicherheitssektoren mit unterschiedlicher Zutrittsberechtigung, Need to know Prinzip, Mitarbeitersensibilisierung, Einführung ethischer Kodizes u . a.

- technische Maßnahmen, wie z. B. eine Befriedung bzw. Umfriedung mit Stahlgitterzaun, Perimeterüberwachung mit bildgebenden Mitteln (Videoüberwachung) u. a.

- und personelle Maßnahmen, wie z. B. Streifengänge von Sicherheitspersonal bzw. Einsatz eines Sicherheitsdienstes im Allgemeinen, Aufbau einer Revisionsabteilung u. a.

welche zur Reduzierung des Risikos beitragen. Letztlich liegt es beim Entscheidungsorgan des Unternehmens oder der verantwortlichen Person, für welche Variante der Entschluß gefasst wird.Das verbleibende, in den Schutzzielen definierte Restrisiko wird anderweitig, evt. durch eine Versicherung oder spezielle Rücklagen abgesichert.